해당 패킷으로 분석 진행

문제

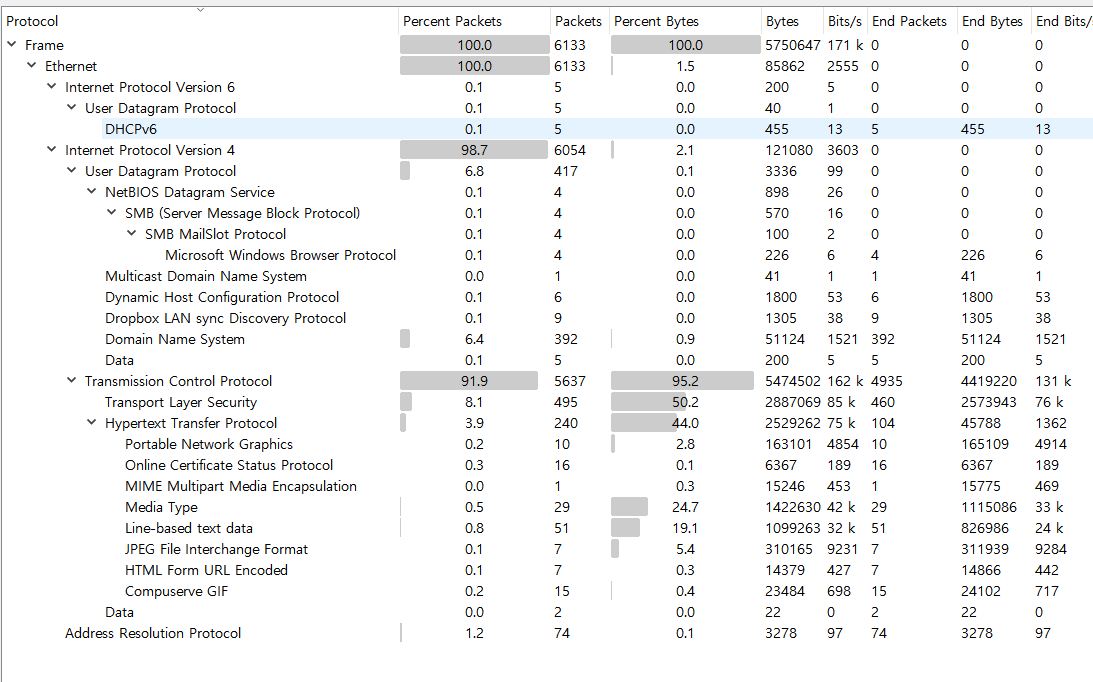

Protocol Hierarchy

특이점으로 Media Type에 많은 패킷이 몰림.

그리고 TCP Http 패킷이 많이 있기 때문에 웹쪽으로 첨부되는 파일을 잘 살펴봐야 할 것임.

Http -> Packet Counter 확인 .

404에러가 조금 많음. (500이 없는 걸로 봐서는 Injection 공격은 없는 것 같다.)

Http -> Request

평범한 도메인은 의심될만한 것이 없음 그냥 접근 정보.

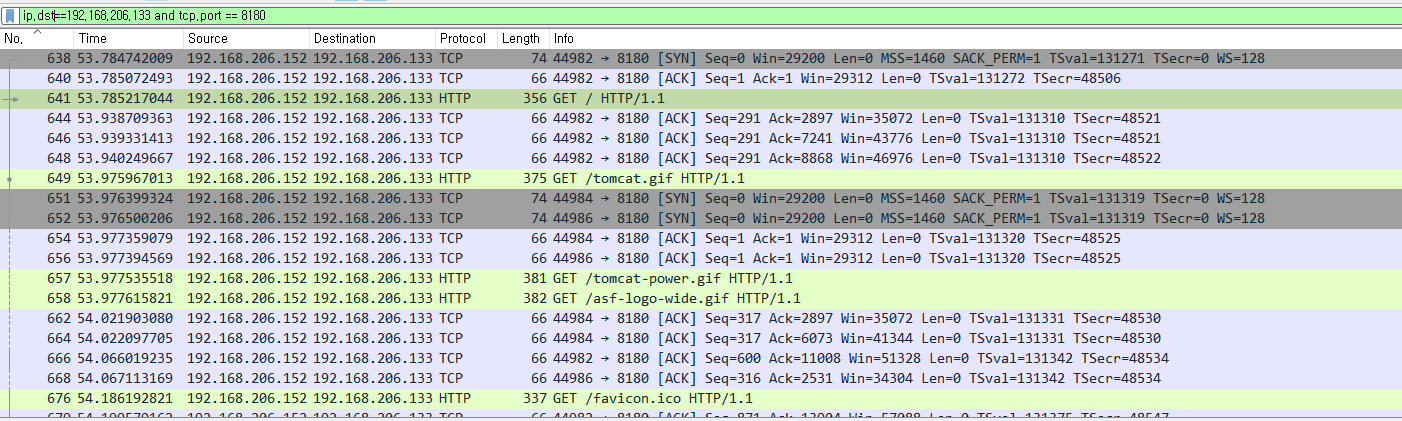

192.168.206.133의 웹서버에 일반 80포트와 8180포트로 접근한 것을 확인.

80포트에서는 페이지 접근 혹은 이미지 자원 접근 외에 어떤 문서를 삽입하거나 한 흔적은 보이지 않음.

로그인과 관련한 페이지에 접근한 내용도 없음.

upload라는 페이지에 접근한 것을 확인

따라서 upload 혹은 8180 포트 관련 패킷을 자세히 확인해 보도록 해야함.

필터링을 통해 확인해보면 192.168.206.152에서 192.168.206.133으로 패킷을 많이 보내고 있는 것이 확인 됨.

따라서 공격자 IP를 192.168.206.152로 추측 가능.

upload를 찾아서 tcp stream 확인해보면 해당 패킷 이후로의 유지된 세션으로의 패킷 정보를 가져올 수 있다.

upload 패킷을 html로 빼서 확인해보면 tomcat 매니저가 중간에 확인되는데

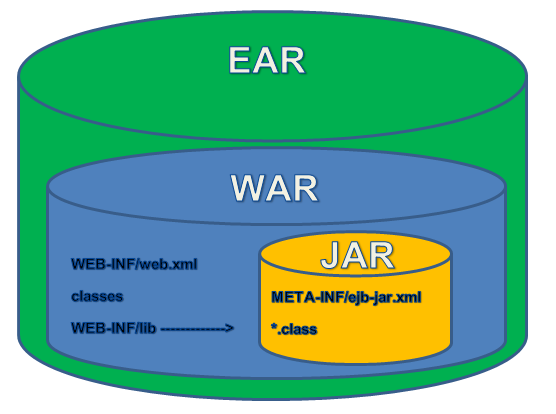

보이는 것과 같이 8180포트에 대한 어떠한 제어도 하지않았다면 manager를 통해 tomcat에서 war파일 업로드가 가능하다.

JAR(Java Archive, 자바 아카이브)는 여러개의 자바 클래스 파일과, 클래스들이 이용하는 관련 리소스(텍스트, 그림 등) 및 메타데이터를 하나의 파일로 모아서 자바 플랫폼에 응용 소프트웨어나 라이브러리를 배포하기 위한 소프트웨어 패키지 파일 포맷이다.

WAR(Web application Archive[1], 웹 애플리케이션 아카이브) 파일은 소프트웨어 공학에서 자바서버 페이지, 자바 서블릿, 자바 클래스, XML, 파일, 태그 라이브러리, 정적 웹 페이지 (HTML 관련 파일) 및 웹 애플리케이션을 함께 이루는 기타 자원을 한데 모아 배포하는데 사용되는 JAR 파일이다.

따라서 war파일에는 웹실이 포함될 수 있다.

/attack 이라는 경로가 보이는데 만약 attack.war이라고 올리면 이렇게 경로가 생성되게 된다.

아래에서 보면 shell.jsp가 올라와 있는 것을 볼 수 있는데 이 파일을 통해 작업한 것을 알 수 있다.

하단에 보면 shell을 통해 수행한 작업이 보이는데 , ps -aux로 프로세스 정보를 확인하였고,

ls -al 로 파일 확인도 한 것을 알 수 있다.

upload 부분을 보면 해당 url 접근해서 attack.war을 올렸고 multipart form data로 전송했다.

아래 부분은 파일의 헤더를 나타냄.

upload라는 패킷에 보면 다른 패킷에는 없는 MIME Multipart Media Encapsulation이 있는데 이 정보를 통해

업로드한 파일을 복원할 수 있다.

Data까지 내려와서 오른쪽 클릭 Export packet byte로 하면 저장됨.

모든파일로 확장자 war파일로 저장하면 저장가능.

이 war파일을 압축해제하면 그 안에 있는 JSP파일 얻어낼 수 있음.

'Security' 카테고리의 다른 글

| Mysql 데이터베이스 해킹 흔적 패킷 분석 (0) | 2020.09.08 |

|---|---|

| Nikto 패킷 분석 사례 (0) | 2020.09.06 |

| 침해사고 샘플 분석 1 (2) | 2020.09.04 |

| Wireshark & 네트워크 마이너 사용 패킷 분석 (0) | 2020.09.04 |

| 패킷 샘플 제공 사이트 (0) | 2020.09.04 |