Statistics => Resolved Address

패킷에 대해 아이피와 매칭 도메인 정보 제시해 줌.

최초에 도메인이 몇개나 되는지 확인할 필요가 있음.

Statisitcs => Protocol Hierarchy로 어떤 프로토콜로 패킷이 가장 많이 전송되었는지 확인

=> 필터 대상 찾기 위함.

현대 대부분 TCP에 몰려 있음.

그중 HTTP의 비중이 높음.

즉, 웹 서비스를 통해 행위들이 많이 일어났음.

MIME 비중이 작기 때문에 첨부파일의 크기가 큰 것이 올라간 작업은 아님.

MIME => 전자 우편 (문서)를 전송하기 위한 프로토콜

Line-Based text data => 브라우저에 라인 형태로 출력되는 데이터들

우선 두 프로토콜에 대해 패킷이 찍혔으므로 웹 관련 작업 수행 추측 가능.

Statistics에서 Conversation을 통해서 포트 위주의 정보 확인 가능.

IP 152번에서 154로의 80 포트로 패킷이 보내짐.

만약 공격을 했다면 152번이 공격했을 가능성이 높고 154번은 서버일 확률이 높다.

Statistics -> HTTP를 통해

Request 확인 (Burst start로 정렬)

154번에 요

요청한 파일 (페이지)들

/bWAPP 디렉토리에 접근해서 하위

portal.php 페이지 접근.

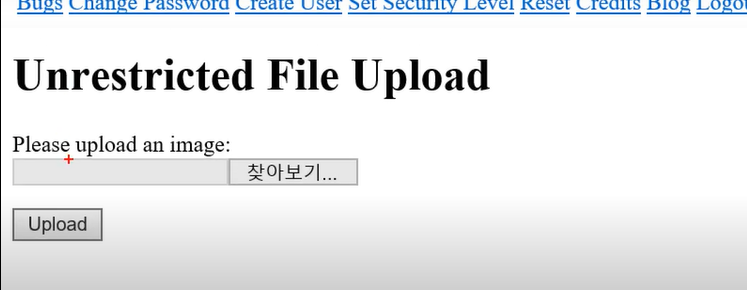

login.php에 접근하고 unresricted_file_upload.php에 접근했는데

이후 생긴 php-backdoor.php 이것이 기존에 있던 파일인지 아닌지 확인해 봐야 함.

만약에 없는 파일이였다면 생성되었다는 의미이다.

c라는 파라미터를 통해 ls를 보냈는데 이는 목록을 확인하는 커맨드이고

uname+-na => uname 한칸 뛰고 -na => 시스템 정보를 보여주는 커맨드

그 밑에 파라미터로 데이터베이스에 쿼리를 요청하고 있음.

아마 획득한 정보는 line base로 출력되었을 것임.

이 추측이 맞는지 확인하기 위해 패킷에서 login.php를 찾아서 공격자가 사용한 로그인 정보를 확인

=> Follow -> TCP Stream을 통해 확인

로그인은 POST로 보냈을 것이고,

bee라는 아이디의 bug라는 패스워드를 사용했음.

Tcp stream은 세션이 유지되어 있는 동안의 패킷 정보가 모아져서 보임.

만약 세션이 끊겼으면 다음 패킷에서 3 way handshake를 진행한 흔적이 보여야 한다.

안끊기고 계속 진행되고 있다면 쭉 하나의 세션으로 진행했단 것을 알 수 있음.

이 login.php에 대해서 확인하고자 html 확장자로 저장해서 확인해본다.

html 데이터 형식이 아닌 것은 깨질 것이고 html 형식인 것은 html로 출력됨.

도중에 파일 업로드란이 있는 것을 알 수 있음.

이 업로드란을 통해 php-backdoor.php 를 올렸을 것을 추측 가능하다.

페이지 파일을 stream을 통해 확인하는 것이 힘들면 Export Object에서 원하는 Object(페이지)를 다운받아서 확인 가능.

패킷을 통해 php-backdoor.php를 찾아서 확인.

마찬 가지로 php-backdoor.php를 담는 패킷을 TCP Stream을 통해 확인하고 html 파일로 저장해서 열어보면

이러한 웹쉘을 담은 정보가 출력됨. => 웹쉘( 웹사이트를 통해 쉘을 여는 공격)

php 파일이 html로 깨지면서 좀 깨졌을 수도 있음.

다만 이 화면을 보고 공격자의 행동을 추측 가능.

공격자가 그 이후 파라미터에 유저네임 , 패스워드 , db 쿼리를 통해 작업을 수행했으므로

그 패킷을 찾아 공격자가 무엇을 얻었는지 확인 가능.

마찬가지로 TCP Stream으로 부터 html로 저장해서 열어봄.

이러한 데이터들이 나옴.

이 정보도 마찬가지로 Export Object에서 얻어도 됨. => 이게 더 깔끔하게 보임.

두개의 개인정보가 유출되었음.

전체 패킷을 다운 받아서 ( pcap 파일로 ) 네트워크 마이너에서 확인 해보면

File 확인 가능 하고 거의 완벽하게 복원 가능.

그리고 PHP 파일의 경우 확장자에 맞게 저장해 주므로

소스까지 확인 가능.

'Security' 카테고리의 다른 글

| Nikto 패킷 분석 사례 (0) | 2020.09.06 |

|---|---|

| 침해사고 샘플분석 2 (패킷에서 war 파일 추출) (0) | 2020.09.05 |

| Wireshark & 네트워크 마이너 사용 패킷 분석 (0) | 2020.09.04 |

| 패킷 샘플 제공 사이트 (0) | 2020.09.04 |

| Wireshark Packet Merge (0) | 2020.09.03 |