모의 해킹 - 취약점 분석

악성코드 분석

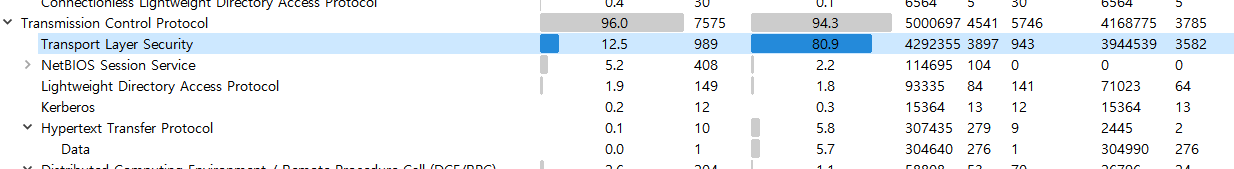

분석 시에는 주로 statistics를 확인

-protocol Hierarchy 통계 확인

주로 사용하고 있는 protocol은 TCP 그 안에서 TLS 관련해서 많이 사용.

그러면 필터링으로 TLS 검색

만약 Http가 많다면 statistics에서 Http => count 확인 시 상태 메시지 어떤 것이 많이 발생하는가

500이 많다면 => sql 관련 시도가 많고

400이 많다면 => 디렉토리 검사 시도 (없는 페이징을 계속 참조)

GET이 많다면 요청이 많다는 것

Http => request를 통해 직접 확인하면

우선 Burst start를 클릭해서 시간 순으로 정렬하고 어떤 작업이 단계적으로 발생했는지 확인 가능.

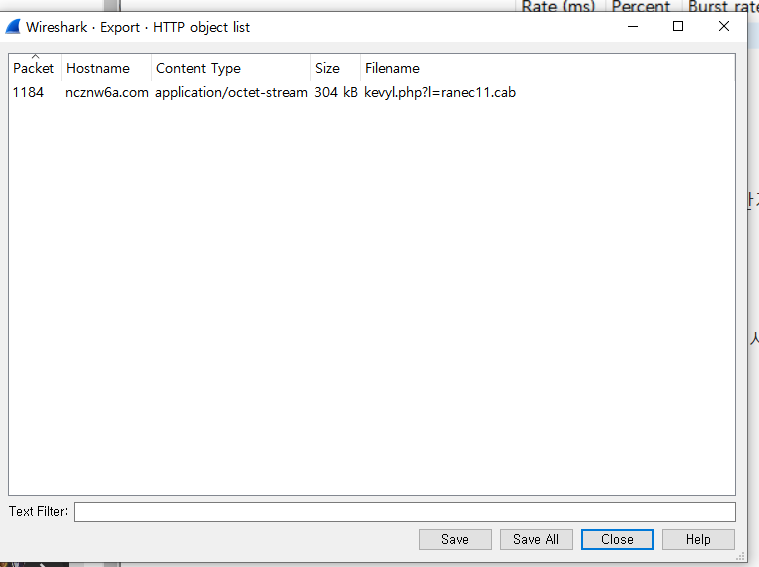

그리고 File -> Export Object -> Http 선택시 Http 프로토콜 내에서 접속한 페이지에 대해서 나열해줌

이 페이지에 대해서 검사를 수행하고 싶으면

여기서 의심스러운 것 찾아서 저장하면 해당 페이지 소스가 저장됨.

지금 이런 방식으로 페이지를 다운 받았는데 트로이목마가 깔렸다. 바로 삭제했음..

네트워크 마이너 실행

네트워크 마이너는 pcapng는 프로 버전에서만 가능하므로 와이어샤크에서 저장할 때

Sava As로 pcap형식으로 저장시킨다.

네트워크 마이너에 긁어오면 아래와 같은 화면이 나온다.

파일 탭에는 패킷에서 갖고있는 파일들을 보여줌

파일 이름 오른쪽 클릭하고 open folder하면 html 확장명 같은 것들은 자동으로 지정되어

파일이 저장됨.

Session , Credential등과 같은 탭에서 쿠키 세션 정보도 확인 가능.

따라서 wireshark 로 패킷 캡처하고 네트워크 마이너로 악성코드 분석하는 데 유용.

(숨겨진 자바스크립 확인 작업)

'Security' 카테고리의 다른 글

| 침해사고 샘플분석 2 (패킷에서 war 파일 추출) (0) | 2020.09.05 |

|---|---|

| 침해사고 샘플 분석 1 (2) | 2020.09.04 |

| 패킷 샘플 제공 사이트 (0) | 2020.09.04 |

| Wireshark Packet Merge (0) | 2020.09.03 |

| Wireshark Main 툴바 기능 (0) | 2020.09.03 |